Single-Sign-On mit OpenID Connect-Standard konfigurieren

SICHERHEIT Zugriffsrechte mit Administratorberechtigung zum Konfigurieren von „Mitarbeiter/Benutzer (Personal)“ und Systemadministratorrolle für den Identitätsanbieter

NAVIGATION Linkes Navigationsmenü > Verwaltung > Verwaltungskategorien > Organisationseinstellungen & Benutzer > Ressourcen/Benutzer (HR) > Sicherheit > Einmalige Anmeldung (OpenID Connect (OIDC))

Übersicht

WICHTIG Wenn Sie Single-Sign-On aktivieren, wird die Anmeldung vom Identity Provider gehandhabt und die Zwei-Faktor-Authentifizierung, die eingerichtet wurde, bevor SSO implementiert wurde, ignoriert.

Autotask unterstützt Single Sign-On (SSO) für Autotask, die Microsoft Outlook-Erweiterung und LiveMobile mithilfe des OpenID Connect-Standards.

Die Unterstützung von OpenID Connect ermöglicht es Firmen, die viele Anwendungen einsetzen, die Vorteile von Single Sign-On (SSO) zu nutzen:

- Firmen können die Benutzerauthentifizierung und -bereitstellung an einen dedizierten, zweckgebundenen Dienst, einen so genannten Identity Provider (IdP, Identitätsanbieter), delegieren und so für mehr Sicherheit sorgen.

- Firmen können den Zugriff auf mehrere Anwendungen deaktivieren, indem sie das Benutzerkonto beim Identity Provider aktivieren.

- Benutzer müssen nicht mehr separate Anmeldungen und Kennwörter für jede Anwendung erstellen.

- Eine Zwei-Faktor-Authentifizierung ist nicht erforderlich, wenn SSO aktiviert ist.

Wir haben die Integration mit mehreren Identity Providers getestet, jedoch gehen wir davon aus, dass die Integration mit den meisten IdPs über OpenID Connect-Protokolle funktioniert. Eine Liste mit zertifizierten OpenID Connect-Providern finden Sie unter OpenID Certification (in englischer Sprache).

HINWEIS Wir haben gegenwärtig einen zertifizierten OpenID-Provider ermittelt, dessen Implementierung nicht mit der Autotask-Integration funktioniert: Microsoft ADFS auf Windows Server 2016. Microsoft Azure AD wird unterstützt, siehe den nachfolgenden Hinweis.

Bevor Sie Single-Sign-On einrichten, stellen Sie sicher, dass die folgenden Aufgaben erledigt sind:

- Stellen Sie sicher, dass Sie bei Ihrem externen Identity Provider vollständig eingerichtet sind.

- Benutzer, die sich mithilfe von SSO authentifizieren, müssen ein Benutzerkonto eingerichtet haben, bevor Sie die Integration konfigurieren.

- Benutzer mit Single-Sign-On, die das Microsoft Outlook-Erweiterungsmodul oder LiveMobile verwenden, müssen die neuesten Versionen herunterladen: Outlook-Erweiterungsmodul Version 3.3.3 oder höher, LiveMobile iOS 1.12/Android 1.11 oder höher.

Wir stellen zusätzliche Dokumentation für die folgenden Anbieter bereit, die den OpenID Connect-Standard verwenden. Verwenden Sie diese Anweisungen in Verbindung mit diesem Thema.

Single-Sign-On (OpenID Connect) konfigurieren

HINWEIS Die Anweisungen in diesem Thema sind herstellerneutral und konzentrieren sich auf das Autotask-Ende der Konfiguration. Siehe Konfigurieren von Autotask-SSO mit Auth0.

BEVOR SIE BEGINNEN Fügen Sie auf der Website des Identity Providers Autotask als eine Anwendung hinzu. Beispiele finden Sie unter Anbieterspezifische Konfigurationsinformationen.

Öffnen Sie sowohl Autotask als auch die Identity Provider-Anwendung mit einem Admin-Konto.

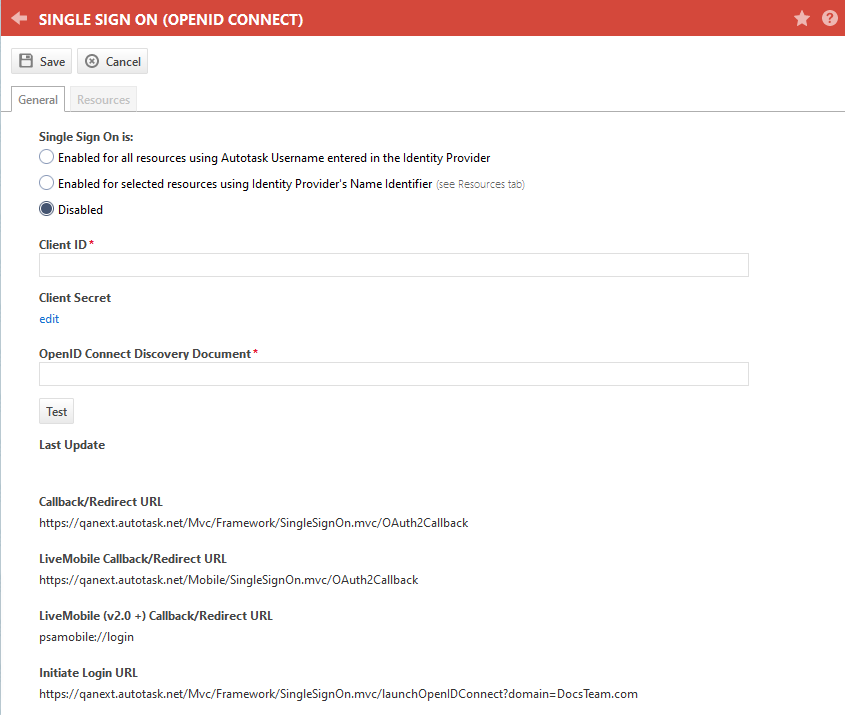

- Öffnen Sie die Seite Single Sign-On (OpenID Connect). Um die Seite zu öffnen, nutzen Sie den/die Pfad(e) im vorstehenden Abschnitt Sicherheit und Navigation.

- Füllen Sie die folgenden Felder aus:

| Feld | Beschreibung |

|---|---|

| Registerkarte „Allgemein“ | |

| Single-Sign-On ist: |

Die Option Deaktiviert ist standardmäßig ausgewählt. Nutzen Sie die Optionsfelder, um eine der folgenden Optionen auszuwählen:

HINWEIS Konfiguration auf Mitarbeiterebene ist in Autotask nicht notwendig, jedoch muss der Administrator Ihres Identity Provider-Benutzerkontos ein benutzerdefiniertes Attribut namens autotaskuser erstellen und dieses Attribut für jeden Mitarbeiter als dessen Autotask-Benutzernamen setzen. Anweisungen finden Sie im folgenden Okta-Artikel: Fügen Sie benutzerdefinierte Attribute zu einem Okta-Benutzerprofil hinzu.

HINWEIS Sie müssen diese Option auch verwenden, wenn Ihr IdP Azure AD oder ein anderer Anbieter ist, der keine benutzerdefinierten Attribute unterstützt, die über OpenID Connect verfügbar gemacht werden. |

| Client-ID* | Kopieren Sie das Feld Client-ID aus der Einrichtungsseite Ihrer Identity Provider-Anwendung. |

| Client-Schlüssel* |

Kopieren Sie das Feld Client-Schlüssel (engl. „Client Secret“) aus der Einrichtungsseite Ihres Identity Providers.

HINWEIS Einmal konfiguriert, wird dieser Feldwert sowohl im Ruhezustand verschlüsselt als auch in Autotask unkenntlich gemacht. Der Wert kann bearbeitet, jedoch nicht angezeigt werden. |

| OpenID Connect Discovery-Dokument* |

Geben Sie die URL für das OpenID Connect Discovery-Dokument Ihres Identity Provider ein. Typisches Protokoll: Fügen Sie /.well-known/openid-configuration zur URL Ihres Identity Providers hinzu. BEISPIEL https://YOUR_DOMAIN.okta.com/.well-known/openid-configuration, bei der https://YOUR_DOMAIN.okta.comdie Admin-URL für den IdP ist. |

| Test | Sie müssen auf die Schaltfläche Test klicken, um zu testen, ob die bereitgestellten Werte für Client-ID, Client-Schlüssel und OpenID Connect Discovery-Dokument gültig sind. Wenn sie gültig sind, erhalten Sie eine Bestätigungsmeldung. Wenn einer der drei nicht gültig ist, erhalten Sie eine Fehlermeldung. WICHTIG Sie können erst dann fortfahren, wenn Sie die Konfiguration erfolgreich getestet haben. |

| Letzte Aktualisierung | Ein schreibgeschütztes Feld, das den Benutzer, das Datum und die Uhrzeit der letzten Aktualisierung anzeigt. |

| URL für Callback/Umleitung |

Dies sind die URLs, an die der Identity Provider Antworten auf Ihre Authentifizierungsanfragen sendet. Um die Integration zu konfigurieren, kopieren Sie diese Autotask-Felder und fügen Sie sie in die Felder URL für Callback/Umleitung Ihrer Identity Provider-Anwendung ein. |

|

URL für LiveMobile Callback/Umleitung (bei Verwendung der älteren Version von LiveMobile) |

|

|

URL für LiveMobile (v2.0 +) Callback/Umleitung (bei Verwendung der neueren Version von LiveMobile) |

|

| URL zum Initiieren der Anmeldung |

Kopieren Sie dieses Feld und fügen Sie es in das Feld „Anmelde-URL initiieren“ Ihres Identity Providers ein. Dadurch können Benutzer die Autotask-Anmeldeseite umgehen. Sobald Benutzer sich beim Identity Providers authentifiziert haben, können sie auf die Autotask-Kachel klicken, um Autotask zu öffnen. |

| Registerkarte „Mitarbeiter“ | |

|

Eindeutige ID. |

Wenn Sie Single-Sign-On für bestimmte Mitarbeiter aktivieren, klicken Sie auf die Registerkarte Mitarbeiter. Alle aktiven Ressourcen in Ihrer Autotask-Instanz werden angezeigt.

HINWEIS Die eindeutige ID befindet sich üblicherweise in Ihrem Benutzerprofil in der SSO-Anwendung. |

Single-Sign-On ist nun für alle bzw. die ausgewählten Benutzer aktiviert.

- Informationen zur Anmelden bei Autotask über die Anmeldeseite mit aktiviertem SSO finden Sie unter Anmelden mithilfe von Single-Sign-On (OpenID Connect).

- Es ist besser, die URL zum Initiieren der Anmeldung Ihren Benutzern zu geben, damit sie die Autotask-Anmeldeseite umgehen können.

Autotask LiveMobile mit Single-Sign-On (SSO) nutzen

Wenn Sie SSO bei LiveMobile verwenden möchten, müssen Sie zuerst Ihre SSO-Anwendung aktualisieren und zur mobilen Anmeldeseite weiterleiten. Hier sind die Schritte für die drei SSO-Anwendungen, die wir getestet haben:

- Melden Sie sich bei YOURDOMAIN.okta.com an.

- Wählen Sie Admin aus.

- Wählen Sie Applications aus.

- Wählen Sie Ihre App aus.

- Wählen Sie Edit unter „General Settings“ aus.

- Fügen Sie unter Login die URL psamobile://login zum Abschnitt Login redirect URIs hinzu.

- Klicken Sie auf Speichern.

- Melden Sie sich bei manage.auth0.com an.

- Wählen Sie im linken Menü Applications aus.

- Wählen Sie Ihre Anwendung aus der Liste aus.

- Fügen Sie „psamobile://login“ zum Abschnitt Allowed Callback URLs hinzu.

- Wählen Sie Save Changes aus.

- Melden Sie sich bei portal.azure.com an.

- Wählen Sie Azure Active Directory aus.

- Wählen Sie App-Registrierungen (Vorschau) aus.

- Wählen Sie Ihre Azure-App aus und klicken Sie auf die Registerkarte Authentifizierung.

- Setzen Sie die Umleitungs-URI für Öffentlicher Client (Mobilgerät und Desktop) auf psamobile://login.

- Klicken Sie auf Speichern.

HINWEIS Wenn Sie LiveMobile 1.0 auf einer beliebigen Plattform nutzen, nutzen Sie weiterhin URL für LiveMobile Callback/Umleitung.

Deaktivieren von Single-Sign-On

Sie können einzelne Benutzer auf der Registerkarte Mitarbeiter deaktivieren. Gehen Sie wie folgt vor, um Single Sign-On für Ihre gesamte lokale Organisation zu deaktivieren:

- Navigieren Sie in Autotask zu Linkes Navigationsmenü > Verwaltung > Verwaltungskategorien > Organisationseinstellungen & Benutzer > Ressourcen/Benutzer (HR) > Sicherheit > Single Sign-On (OpenID Connect (OIDC)).

Die Seite „Single-Sign-On (OpenID Connect)“ wird auf der Registerkarte Allgemein geöffnet.

- Ändern Sie das Optionsfeld Single-Sign-On ist: zu Deaktiviert. Die Seitenvalidierung wird entfernt.

- Löschen oder ändern Sie optional die Informationen in den verbleibenden Feldern, sodass die Integration nicht versehentlich erneut aktiviert wird.

- Klicken Sie auf Speichern.

HINWEIS Wenn die SSO-Haupteinstellung zu Deaktiviert geändert wird, müssen Sie individuelle Benutzer nicht deaktivieren. Bei der nächsten Anmeldung werden diese Benutzer zur Zwei-Faktor-Authentifizierung aufgefordert.