Single-Sign-On mit Datto SSO (Authweb) konfigurieren

SICHERHEIT Zugriffsrechte mit Berechtigung zum Konfigurieren von „Mitarbeiter/Benutzer (Personal)“. Berechtigungen als Security Administrator im Partner Portal.

NAVIGATION Linkes Navigationsmenü > Verwaltung > Verwaltungskategorien > Organisationseinstellungen & Benutzer > Ressourcen/Benutzer (HR) > Sicherheit > Einmalige Anmeldung (OpenID Connect (OIDC))

HINWEIS In diesem Thema finden Sie anbieterspezifische Anweisungen. Allgemeine Anweisungen finden Sie unter Single-Sign-On (OpenID Connect) konfigurieren.

Übersicht

Datto SSO (Authweb) wurde verbessert, um das von Autotask verwendete OIDC-Protokoll (OpenID Connect) zu unterstützen. Datto-Partner haben ab sofort die Möglichkeit, Authweb als ihren Identity Provider zu nutzen. Sie können sich einmal anmelden, um mehrere Datto-Anwendungen zu nutzen, einschließlich:

- Autotask

- Datto RMM

- Datto Workplace Manager und Datto File Protection Manager

- Datto Partner Portal

- Datto SaaS Protection

- Backupify/Datto SaaS Protection für G Suite und Office 365

HINWEIS Autotask wird weiterhin andere Identitätsanbieter mit dem OIDC-Protokoll und die 2-Faktor-Authentifizierung mit einem Authentifizierungscode unterstützen.

Konfigurationsanforderungen

-

Diese Funktion muss in Ihrem Partner Portal aktiviert sein.

-

Sie müssen ein Security Administrator imPartner Portal und ein Administrator in Autotask sein.

Konfigurationsschritte

Das Konfigurieren von OIDC ist ein Vorgang mit zwei Schritten:

-

In Schritt eins konfigurieren Sie OIDC SSO zwischen dem Datto-Partnerportal und Ihrer Autotask-Instanz.

-

Im zweiten Schritt konfigurieren Sie OIDC SSO zwischen dem Partner Portal und individuellen Autotask-Benutzerkonten.

In diesem Schritt konfigurieren Sie SSO auf Organisationsebene. Sie kopieren Informationen aus Autotask zu Authweb und aus Authweb zu Autotask, daher müssen beide Anwendungen offen sein.

-

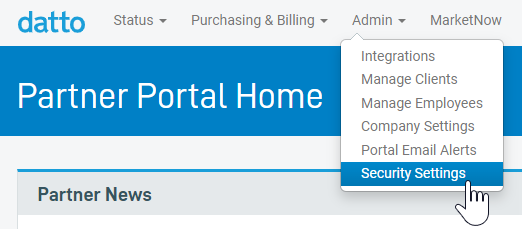

Gehen Sie im Partner Portal zu Admin > Sicherheitseinstellungen.

-

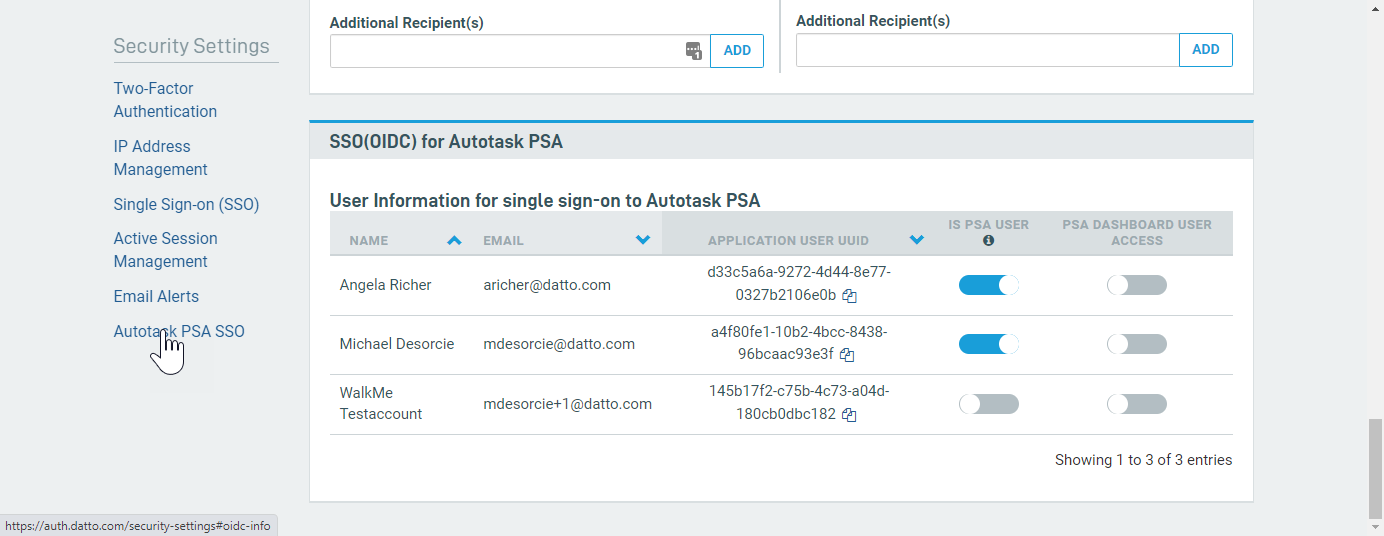

Klicken Sie im Menü in der Seitenleiste auf Autotask SSO oder scrollen Sie zum Autotask-SSO-Symbol.

-

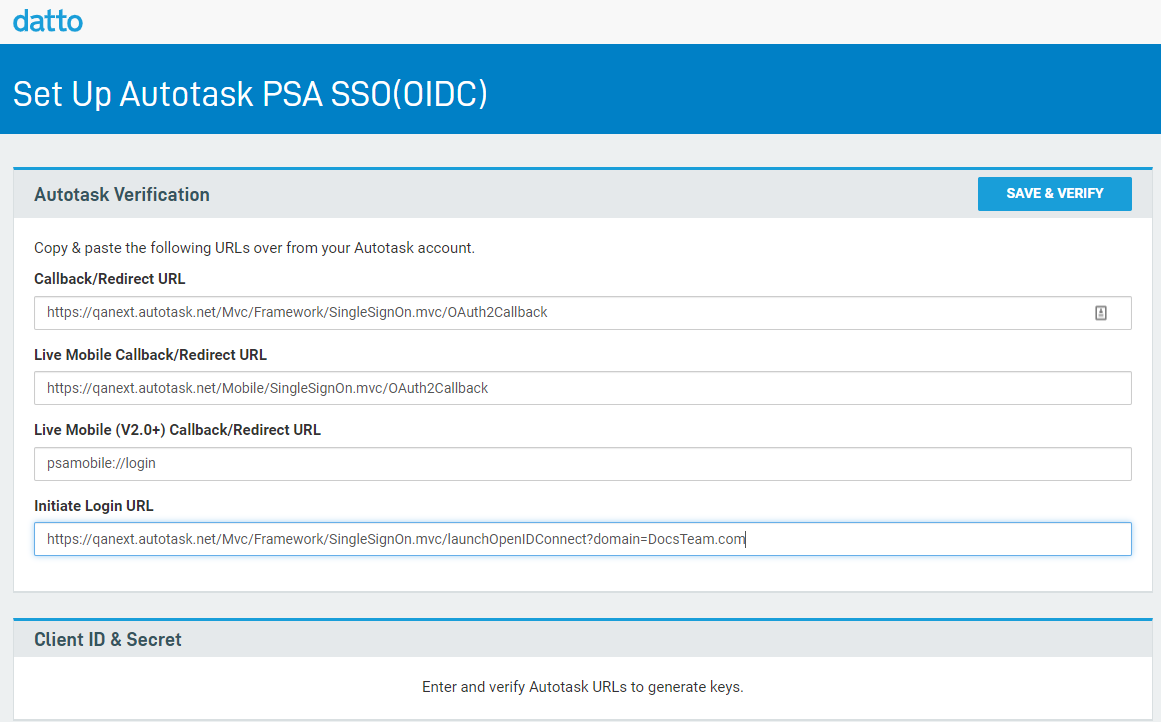

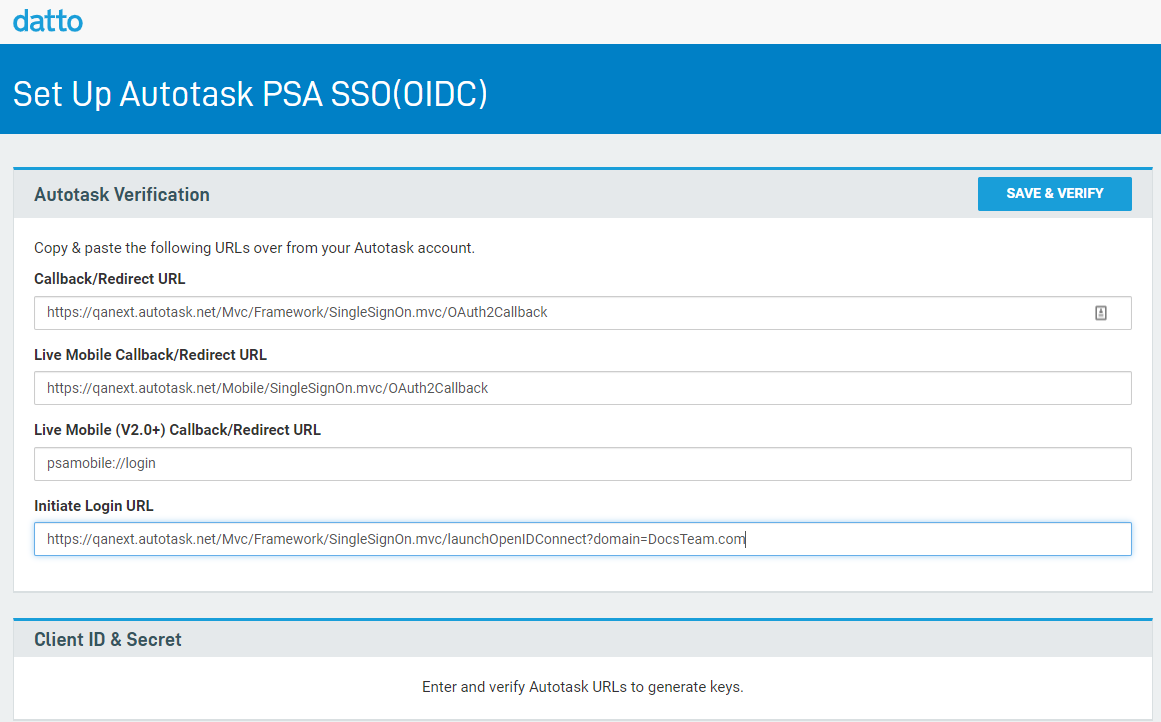

Klicken Sie auf SetUp Autotask SSO). Die OIDC-Konfigurationsseite wird geöffnet.

-

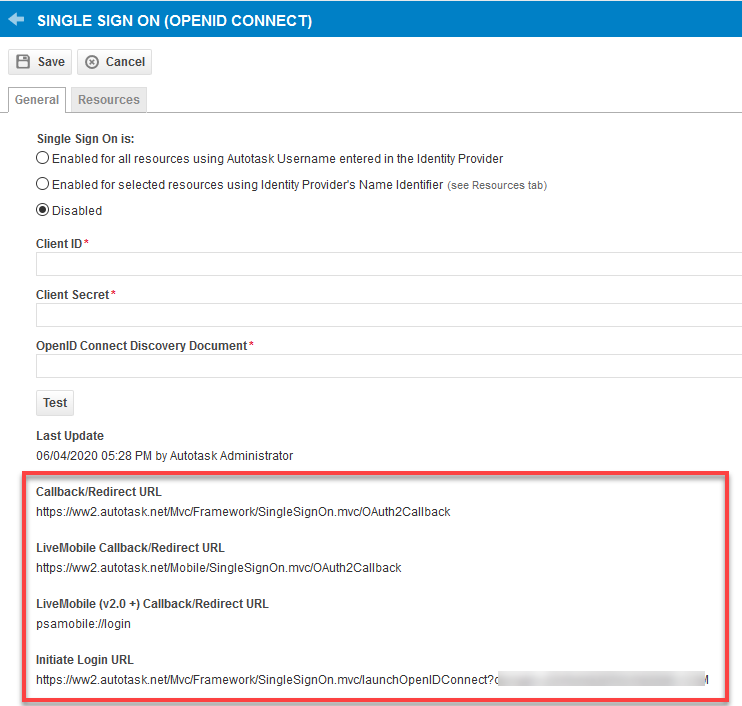

Gehen Sie in Autotask zu Linkes Navigationsmenü > Verwaltung > Verwaltungskategorien > Organisationseinstellungen & Benutzer > Ressourcen/Benutzer (HR) > Ressourcen/Benutzer (HR) > Sicherheit > Single Sign-On (OpenID Connect (OIDC)).

-

Kopieren Sie die folgenden Felder aus Autotask und fügen Sie sie auf der Autotask-SSO-Konfigurationsseite im Partner Portal ein:

- URL für Callback/Umleitung

- URL für LiveMobile Callback/Umleitung

- URL für LiveMobile (v2.0 +) Callback/Umleitung

- URL zum Initiieren der Anmeldung

-

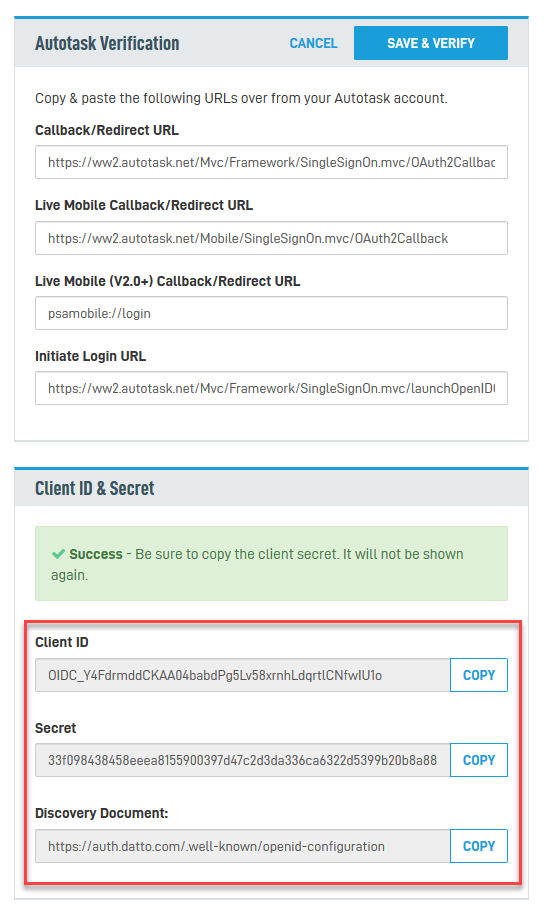

Klicken Sie im Partner Portal auf Save & Verify. Authweb generiert eine Client-ID und ein Geheimnis.

-

Kopieren Sie die folgenden Felder und fügen Sie sie in die entsprechenden Felder auf der Autotask-Seite „Single-Sign-On (OpenID Connect (OIDC))“ ein.

WICHTIG Der Wert für das Geheimnis ist nicht länger verfügbar, sobald Sie die Seite verlassen. Sie müssen ihn direkt kopieren und in Autotask einfügen, oder klicken Sie auf Regenerate Secret und fügen Sie den neuen Wert in Autotask ein.

-

Fahren Sie mit der Konfiguration der einzelnen Benutzerkonten fort.

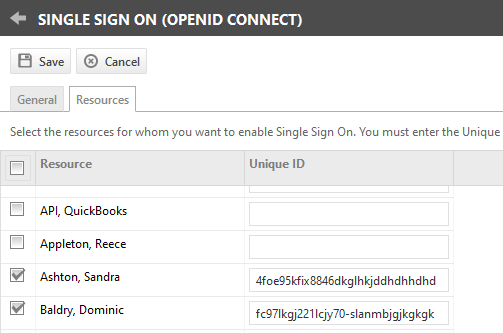

- Wählen Sie in Autotask unter der Überschrift Single-Sign-On ist: die Option Für ausgewählte Mitarbeiter aktiviert, die den Name Identifier des Identity Providers verwenden (siehe Registerkarte „Mitarbeiter“) aus. Dadurch wird die Registerkarte Mitarbeiter aktiviert.

- Klicken Sie auf die Registerkarte Mitarbeiter.

- Scrollen Sie im Partner-Portal > Admin > Sicherheitseinstellungen zu Autotask SSO. Alle Mitarbeiter, die ein Benutzerkonto im Partner Portal haben, sind hier aufgelistet.

- Um Single-Sign-On für einen Benutzer zu aktivieren, klicken Sie auf den Schieber in der Spalte Is PSA User und kopieren Sie die Application User UUID des Benutzers.

- Wenn Sie den Zugriff für den Dashboard-Benutzer konfigurieren (ein Benutzerkonto, das für den Präsentationsmodus verwendet wird), klicken Sie außerdem auf den Schieber für PSA-Dashboard Benutzerzugang. Dadurch kann der Dashboard-Benutzer unbegrenzt angemeldet werden, da es lästig wäre, jeden Morgen zur Arbeit zu kommen und sich in Authweb/PSA auf dem TV-Gerät des Büros anmelden zu müssen. Siehe Dashboard-Benutzer (System).

HINWEIS Wenn Sie bei der Auswahl des Authweb-Kontos ein Dashboard-Konto auswählen, verlieren Sie außerdem die Fähigkeit zum Wechseln von Konten.

- Gehen Sie in Autotask zum Benutzer und kopieren Sie die UUID in das Feld in der Spalte Eindeutige ID. Wählen Sie das Kontrollkästchen vor dem Namen des Benutzers aus.

Wiederholen Sie diesen Vorgang für alle Benutzer, die sich mithilfe von Single-Sign-On bei Autotask anmelden werden. - Klicken Sie auf Speichern. Single-Sign-On ist nun für alle ausgewählten Benutzer aktiviert.

- Klicken Sie auf der Registerkarte General auf Edit. Falls Sie nicht bei Authweb angemeldet sind, wenn Sie auf Test klicken, werden Sie aufgefordert, dies zu tun.

Anhand einer Benachrichtigung wird bestätigt, dass die Client-ID, das Clientgeheimnis und das OpenID Connect Discovery-Dokument alle gültig sind. - Klicken Sie auf OK.

Informationen zu den verschiedenen Möglichkeiten, sich bei Autotask anzumelden, wenn SSO aktiviert ist, finden Sie unter Workflows für Anmeldungen mit Authweb.