Einrichten eines benutzerdefinierten Identity Providers

SICHERHEIT Zugriffsrechte mit Admin-Berechtigung zum Konfigurieren von Kundenportal & Taskfire. Siehe Sicherheitseinstellungen für Admin.

SICHERHEIT Administrative Berechtigungen zur Konfiguration des Identity-Anbieters des Kunden.

NAVIGATION > Admin > Admin-Kategorien > Erweiterungen & Integrationen > Kundenportal & Taskfire > Kundenportal-Organisationen verwalten > Kontextmenü > IdP konfigurieren

Übersicht

Bisher konnten sich Benutzer des Kundenportals mithilfe von Zugangsdaten beim Kundenportal anmelden, die beim Einrichten ihres Kundenportalzugriffs angegeben wurden, oder sie konnten ihr Microsoft- oder Google-Konto verwenden, wenn die zugehörige E-Mail-Adresse als primäre E-Mail-Adresse in Autotask eingerichtet wurde. Für diese Optionen war keine zusätzliche Konfiguration erforderlich.

Autotask unterstützt nun auch den Zugriff auf das Kundenportal über einen benutzerdefinierten Identity Provider (IdP).

Auf dieser Seite aktivieren und konfigurieren Sie die Integration zwischen der Instanz des Autotask-Kundenportals eines Kunden und seinem benutzerdefinierten Identity Provider (IdP) Optional können Sie die öffentlichen IdP-Optionen (Google und Microsoft) aus der Kundenportal-Anmeldeseite entfernen und die Anmeldeseite sogar komplett umgehen.

Dieses Thema beschränkt sich auf die Beschreibung der benutzerdefinierten IdP-Konfigurationsschritte in Autotask, aber die Integration erfordert auch Konfigurationsschritte in der ausgewählten Identity Provider-Anwendung, wobei

- eine App erstellt und konfiguriert werden muss

- ihr Benutzer und Gruppen zugeordnet sein müssen

Bitte schauen Sie in die Dokumentation des ausgewählten Identity Provider.

WICHTIG Bitte haben Sie angesichts der Anzahl der verfügbaren Optionen Verständnis dafür, dass unsere Support-Teams Ihnen bei der Einrichtung und Fehlerbehebung nicht behilflich sein können. Die Integration muss von einem IT-Experten mit Erfahrung im Einrichten von SSO-Integrationen konfiguriert werden.

Der IdP muss das SAML (Security Assertion Markup Language) 2.0-Protokoll unterstützen. SAML ist ein XML-basierter offener Standard für die Übertragung von Identitätsdaten zwischen

- ein IdP, der die Authentifizierung durchführt und die Identität und Autorisierungsebene des Benutzers an den Serviceanbieter übergibt

- ein Serviceanbieter (SP), der dem Identity Provider vertraut und den Benutzer für den Zugriff auf die Anwendung autorisiert

Hier ist das Kundenportal der Serviceanbieter.

Die Informationen, die im SAML-Protokoll verwendet werden, um die Konfiguration eines SP oder IdP verfügbar zu machen, werden als Metadaten bezeichnet. Für diese Integration sind die folgenden Informationen erforderlich:

- Eine Entitäts-ID, die den IdP oder SP eindeutig identifiziert

- Der Ort, an den Informationen gesendet werden müssen (der Single-Sign-On-Service des Identity Provider oder der Assertion Consumer Service des SP)

- Ein Zertifikat, das die Signatur der Metadaten und öffentlichen Schlüssel zur Überprüfung und Verschlüsselung der weiteren Kommunikation enthält

Ähnlich wie bei einem Telefonbuch enthalten Metadaten keine geheimen Informationen. Es ist normalerweise über eine Metadaten-URL oder in einer Metadatendatei verfügbar, die heruntergeladen werden kann.

Okta Hilfe

SAML App-Integrationen erstellen

Zuweisen von Anwendungen zu Benutzern

Zuweisen einer App-Integration zu einer Gruppe

Azure Hilfe

Schnellstart: Hinzufügen einer Firmenanwendung

Schnellstart: Erstellen und Zuweisen eines Benutzerkontos

Single-Sign-On für eine Firmenanwendung aktivieren

Auth0-Hilfe

Auth0 als SAML Identity Provider konfigurieren

HINWEIS Wir haben festgestellt, dass die Konfiguration von Auth0 in Firefox zusätzliche Schritte erfordert. Wir empfehlen die Verwendung von Chrome.

Konfigurationsschritte

Um die TaxJar-Integration zu konfigurieren, gehen Sie wie folgt vor:

- Um die Seite zu öffnen, nutzen Sie den/die Pfad(e) im vorstehenden Abschnitt Sicherheit und Navigation.

- Öffnen Sie die Website des Identity Provider. Sie müssen Informationen aus mehreren Feldern kopieren und in Autotask einfügen und umgekehrt.

- Füllen Sie die folgenden Abschnitte in Autotask aus:

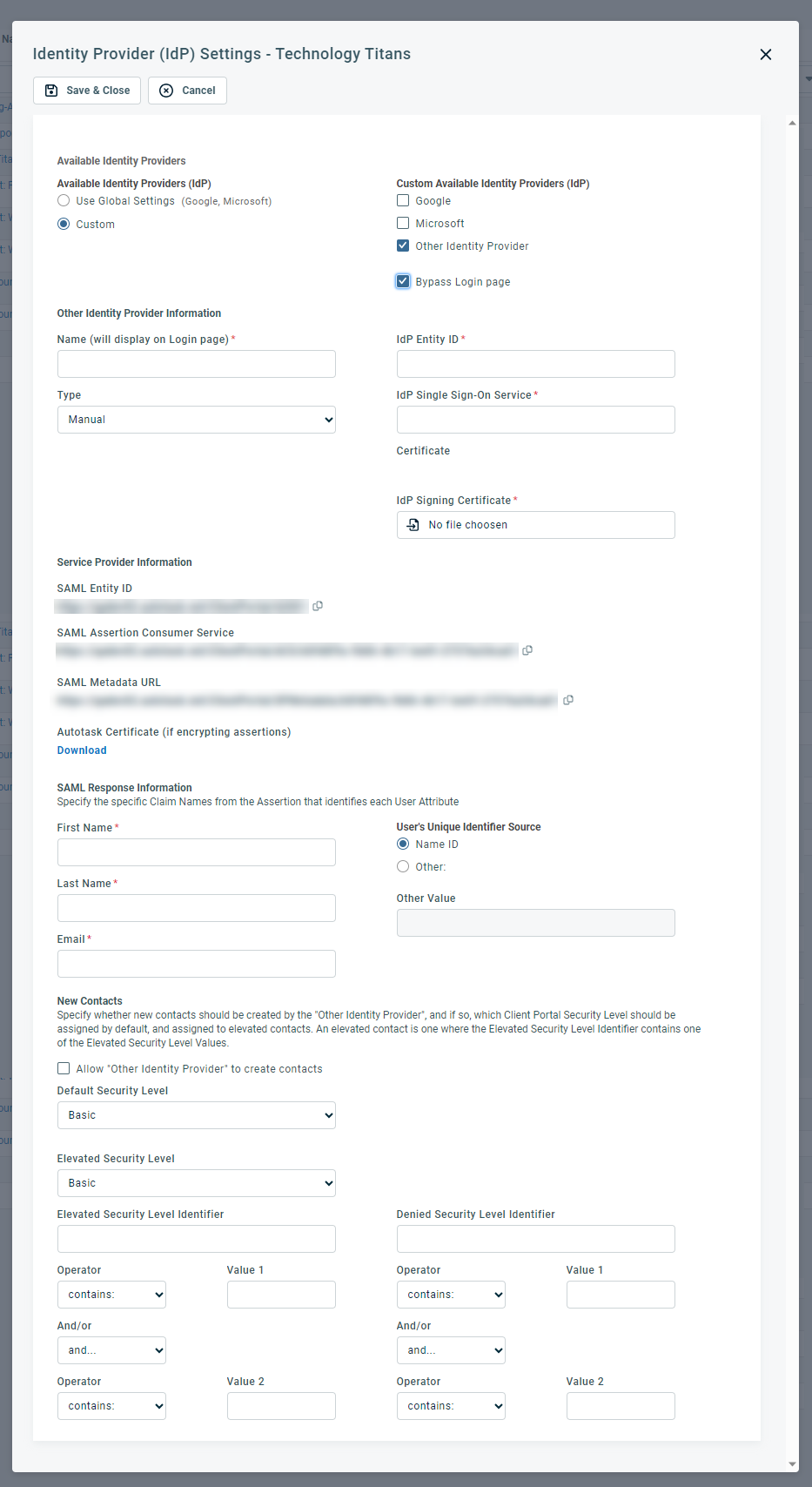

Verfügbare Identity Provider

In diesem Abschnitt verwalten Sie die Verfügbarkeit der öffentlichen Identitätsanbieter Google und Microsoft und aktivieren die Konfiguration eines benutzerdefinierten Identitätsanbieters für die Organisation.

Optionsfelder

Standardmäßig verwenden alle Kunden die auf der Seite Globale Kundenportal-Einstellungen konfigurierten Einstellungen. Um einen benutzerdefinierten IdP zu konfigurieren und zusätzliche Felder verfügbar zu machen, schalten Sie das Optionsfeld auf Benutzerdefiniert um.

Verfügbare benutzerdefinierte Identity Provider (IdP)

Wählen Sie alle Identity Provider aus, über die sich die Kontakte dieses Kunden beim Kundenportal anmelden können.

- Google und Microsoft werden ausgewählt, wenn sie auf der Seite Globale Einstellungen ausgewählt sind. Wenn Kundenbenutzer sich ausschließlich über ihren IdP authentifizieren sollen, deaktivieren Sie die Kontrollkästchen. Wenn Sie Kundenbenutzern mehrere Anmeldeoptionen zur Verfügung stellen möchten, lassen Sie diese ausgewählt.

- Um einen benutzerdefinierten Identity Provider zu konfigurieren, wählen Sie Anderer Identity Provider aus. Der Rest der Seite wird angezeigt, damit Sie die Integration konfigurieren können.

Anmeldeseite umgehen

Dieses Kontrollkästchen ist aktiviert, wenn Anderer Identity Provider der einzige verfügbare Identity Provider ist.

- Wenn diese Option ausgewählt ist, wird die Anmeldeseite des Kundenportals umgangen.

- Wenn die Anmeldeoptionen von Google oder Microsoft verfügbar sind, wird der Benutzer zur Anmeldeseite des Kundenportals weitergeleitet, um eine Anmeldeoption auszuwählen.

HINWEIS Wenn Sie einen benutzerdefinierten IdP deaktivieren, nachdem er verwendet wurde, wird Single-Sign-On für alle Benutzer deaktiviert. Stellen Sie sicher, dass Benutzer wissen, wie sie sich mit ihren Anmeldeinformationen für das Kundenportal anmelden können.

Informationen zu weiteren Identity Providern

In diesem Abschnitt geben Sie die Daten ein, die den Identity Provider eindeutig identifizieren. Diese Informationen sind auf der IdP-Website verfügbar, entweder über eine Metadaten-URL oder als Metadatendatei, die Sie herunterladen können. Je nach IdP variiert der Speicherort, aber Metadaten enthalten im Allgemeinen die folgenden Informationen:

- Die IdP-Entitäts-ID

- Das digitale Zertifikat, das bestätigt, wer die SAML-Assertion sendet

- Der Single-Sign-On-Service: Der Service für einmaliges Anmelden gibt den Endpunkt an, der SAML-Authentifizierungsanforderungen empfängt. Wir unterstützen derzeit nur das Senden der Anforderung mit der folgenden Single-Sign-On-Service-Bindung: urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect

Füllen Sie die folgenden Felder aus:

Informationen zum Serviceanbieter

Dieser Abschnitt enthält die Metadateninformationen, die der Identity Provider für die Kommunikation mit dem Autotask-Kundenportal benötigt. Sie werden in Autotask generiert. Sie kopieren sie in die Zwischenablage und fügen sie in die entsprechenden Felder auf der Konfigurationsseite Ihres Serviceanbieters Ihres IdP ein.

SAML-Antwortinformationen

Wenn der IdP eine Assertion generiert und an die SAML-Assertion-Consumer-Service-URL des Kundenportals sendet, muss der Benutzer, der versucht, sich zu authentifizieren, einem Benutzer im Kundenportal zugeordnet werden. Es gibt eine Reihe möglicher Szenarien:

Der Benutzer hat sich zuvor erfolgreich authentifiziert

In diesem Fall wurde die eindeutige Kennung (UID) zuvor in Ihrer Autotask-Instanz gespeichert. Der Benutzer wird eindeutig identifiziert und angemeldet.

Dies ist das erste Mal, dass sich der Benutzer mit dem IdP authentifiziert

Hier verwenden wir die Anspruchsnamen, die mit der Assertion gesendet werden, um die Benutzerattributfelder des IdP mit den Benutzerattributfeldern des Kundenportals abzugleichen.

- Wenn das Feld E-Mail eindeutig übereinstimmt, wird der eindeutige IdP-Bezeichner (UID) im Kundenportal gespeichert, und der Benutzer ist angemeldet.

- Wenn es keine Übereinstimmung in der E-Mail gibt und die Integration so konfiguriert wurde, dass die Erstellung neuer Kontakte möglich ist, werden der Vorname, der Nachname und die E-Mail-Adresse verwendet, um einen neuen Benutzer zu erstellen. Siehe Neuer Kontakt.

- Wenn es mehrere Übereinstimmungen bei der E-Mail gibt, wird die Anmeldung fehlschlagen

Gehen Sie wie folgt vor, um die Autotask-Feldnamen den Benutzerattributnamen des IdP zuzuordnen:

Feld Beschreibung Vorname

Geben Sie den IdP-Anspruchsnamen (nicht den Wert) für jedes Feld ein.

HINWEIS Einige IdPs senden standardmäßig die Anspruchsnamen, für andere müssen Sie die Attributanweisungen im IdP so konfigurieren, dass sie diese Informationen enthalten.

Nachname

Eindeutige Quell-ID des Benutzers

Diese Einstellung ist standardmäßig auf Namens-ID festgelegt. Die Namens-ID ist die eindeutige Kennung des IdP für einen Benutzer. Wenn Sie Benutzer nicht basierend auf der Namens-ID zuordnen möchten, schalten Sie das Optionsfeld auf Andere um, und wählen Sie einen anderen Anspruchsnamen aus, z. B. E-Mail.

Wenn sich ein neuer Benutzer beim Kundenportal anmeldet, versuchen wir, einen Benutzer anhand des Felds E-Mail zu finden.

Andere Werte

Das Feld Anderer Wert ist nur erforderlich, wenn das Optionsfeld Andere ausgewählt ist. Geben Sie den IdP-Attributnamen ein, der als eindeutiger Identifikator verwendet wird.

Neuer Kontakt

Wenn ein Benutzer zur IdP-Datenbank hinzugefügt wird und versucht, sich zum ersten Mal anzumelden, können Sie die Integrationseinstellungen so konfigurieren, dass automatisch ein Kundenportal-Benutzerkonto und ein Autotask-Kontakt erstellt werden. Die Felder des Datensatzes Neuer Kontakt werden mit Informationen, die mit der SAML-Assertion bereitgestellt werden, der Auswahl, die Sie in diesem Abschnitt treffen und den Standardeinstellungen im Kundenportal gefüllt.

Feld Beschreibung Zulassen, dass „Weitere Identity Provider“ Kontakte erstellen kann

Aktivieren Sie dieses Kontrollkästchen, um die Einstellung zu aktivieren.

- Der Benutzername wird auf die E-Mail-Adresse gesetzt, die in der SAML-Assertion enthalten ist.

- Der Vorname und der Nachname werden auf die Anspruchsnamen festgelegt, wie sie aus der SAML-Antwort zugeordnet wurden.

Standardzugriffsrecht

Wählen Sie das Standardzugriffsrecht des Kundenportals für neue Kontakte aus, die vom IdP erstellt werden. Siehe Zugriffsrechte für das Kundenportal und Taskfire verwalten.

Dieses Zugriffsrecht wird allen neu erstellten Benutzern zugewiesen, die keiner erweiterten Zugriffsrechts-ID zugeordnet sind.

HINWEIS Nur Kundenportal-Zugriffsrechte werden unterstützt. Taskfire-Zugriffsrechte werden nicht unterstützt.

Erweitertes Zugriffsrecht

Wählen Sie das erweiterte Kundenportal-Zugriffsrecht für neue Kontakte aus, die vom IdP erstellt werden.

Kennung für erweitertes Zugriffsrecht

Geben Sie den Anspruchsnamen ein, z. B. Rolle, der angibt, dass dem Benutzer ein erweitertes Zugriffsrecht zugewiesen werden soll.

Geben Sie den Anspruchsnamen ein, der die Werte enthält, die dazu führen, dass dem Benutzer der Kundenportalzugriff vom Identity Provider verweigert wird. Mehrere Werte werden durch ein Leerzeichen getrennt.

Bedingter Ausdruck (Operator, Und/Oder, Wert)

Geben Sie den Bedingungsausdruck ein, der dazu führt, dass einem Benutzer ein erweitertes Zugriffsrecht zugewiesen wird oder ihm der Zugang verweigert wird.

Erhöhtes Level des Zugriffsrechts 1, 2 oder 3

Geben Sie bis zu drei Werte im vorstehend ausgewählten Anspruchsnamen an, wodurch dem Benutzer ein erhöhtes Zugriffsrecht zugewiesen wird. Mehrere Werte werden durch ein Leerzeichen getrennt.

HINWEIS Das Datumsformat, das Uhrzeitformat und das Zahlenformat werden auf die Standardwerte festgelegt, die beim Erstellen des Kundenportalbenutzers in Autotask oder im Kundenportal verwendet werden.

- Klicken Sie auf Speichern & Schließen.

- Um die Integration zu testen, öffnen Sie die Seite Kundenportal Kundendetails, und klicken Sie im Abschnitt Allgemein auf den Link Kundenportal-Anmeldung. Die Option für den benutzerdefinierten Identity Provider wird auf der Anmeldeseite angezeigt.

Wenn Sie die Integration dem Benutzerkonto zugewiesen haben, mit dem Sie die Integration konfiguriert haben, können Sie auf den Link klicken und sich anmelden!

Videos

Hier sind die Links zu 3 Videos, die zeigen, wie man die Integration einrichtet: